Varovanje procesov v okoljih OT skladno z ZInfV-1

Operativna tehnologija (OT) je bila dolgo časa obravnavana kot ločen, zaprt in zato relativno varen del informacijskega okolja. Danes ni več tako.

Zaradi digitalizacije, oddaljenega dostopa in povezovanja z IT-sistemi je OT postal ena izmed pogostih vstopnih točk za kibernetske napade, katerih posledice niso več le izguba podatkov, temveč tudi izpadi proizvodnje, motnje v oskrbi in tveganja za varnost ljudi. Prav zato varnost OT vse pogosteje prihaja na mize vodstev podjetij.

Na to dodatno vpliva nova zakonodaja – ZInfV-1, ki v slovenski pravni red prenaša zahteve direktive NIS 2 in jasno določa obveznosti podjetij tudi na področju operativne tehnologije.

Oglejte si naš webinar, v katerem se v to temo poglobi Boris Krajnc, strokovnjak za kibernetsko varnost pri Telekomu Slovenije:

Kaj je operativna tehnologija in zakaj je drugačna od IT

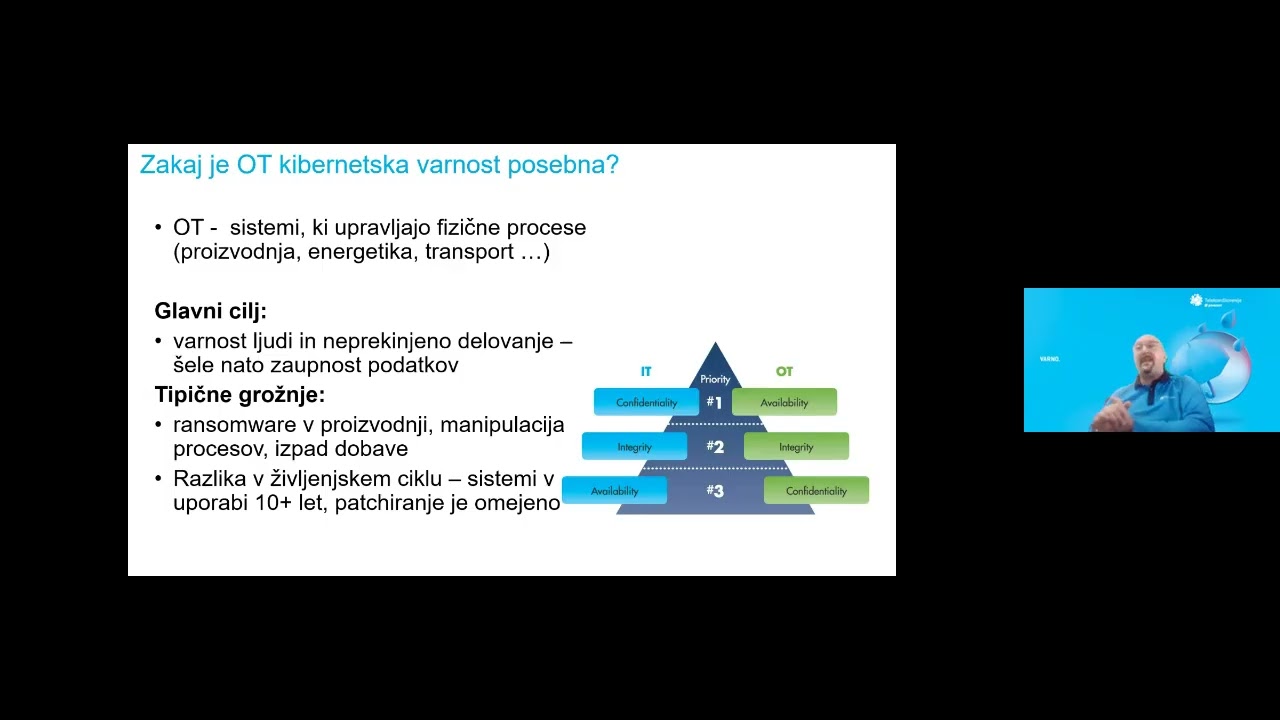

Operativna tehnologija (OT) zajema sisteme in naprave, ki neposredno upravljajo fizične procese v podjetjih – od proizvodnih linij, energetskih in vodovodnih sistemov do prometne infrastrukture. Za razliko od informacijske tehnologije (IT), pri kateri so v ospredju podatki, sta pri OT ključna nemoteno delovanje procesov in varnost ljudi. To se odraža tudi v drugačnih prioritetah kibernetske varnosti: v IT-okoljih ima največjo težo zaupnost podatkov, v OT pa je na prvem mestu razpoložljivost (availability), sledita integriteta in šele nato zaupnost.

Poseben izziv OT predstavljajo dolgi življenjski cikli sistemov. Krmilniki, SCADA-sistemi in industrijski vmesniki so pogosto v uporabi deset, petnajst ali celo več let, včasih v zastarelih operacijskih sistemih, ki jih ni mogoče enostavno posodabljati. Prav ta kombinacija kritičnih procesov, stare opreme in vse večje povezanosti z IT-okolji zahteva drugačen, prilagojen pristop h kibernetski varnosti.

Najpogostejša tveganja v OT-okoljih danes

Neposredne povezave IT–OT

Ena izmed glavnih ranljivosti je neposredna povezava med IT- in OT-sistemi. Če so omrežja povezana brez ustrezne segmentacije in kontrol, lahko napadalci, ki pridobijo dostop do IT-okolja, hitro prestopijo v OT in prevzamejo nadzor nad ključnimi procesi.

Skupni VLAN-i (pisarna + proizvodnja)

V nekaterih organizacijah še vedno obstajajo skupni VLAN-i, v katerih so pisarniški računalniki in naprave OT združeni v istem omrežnem segmentu. To pomeni, da okužba v pisarniškem okolju, na primer z ransomwarom, neposredno ogrozi proizvodnjo ali kritične procese.

Zunanji dostopi brez nadzora

Oddaljeni dostopi izvajalcev ali servisnih tehnikov brez ustreznega nadzora in revizijske sledi so pogosto kritična ranljivost. Brez sistemov, kot je Privileged Access Management (PAM), ni mogoče nadzorovati, kdo, kdaj in kaj spreminja v OT-okolju, kar povečuje tveganje manipulacij ali incidentov.

Napačen občutek varnosti

Mnoga podjetja se zanašajo na prepričanje, da je vse v redu, dokler sistemi delujejo. Takšen pristop “saj vse dela” pa pogosto prikriva resnične ranljivosti in pomanjkljivosti, ki jih lahko izkoristijo hekerji ali pride zaradi njih do nenamerne napake operaterja. Zato so pomembni redne revizije in nadzor.

Kaj konkretno zahteva ZInfV-1 za OT

ZInfV-1 prinaša jasne zakonske zahteve za varnost operativne tehnologije, ki jih morajo podjetja nujno upoštevati. Ena ključnih zahtev je razmejitev IT in OT – sistemi operativne tehnologije morajo biti ločeni od informacijskih omrežij, kar zmanjšuje možnost, da bi napadalci prek IT-dostopa ogrozili kritične procese.

Druga pomembna obveznost je vzpostavitev inventarja OT-sredstev, ki vključuje vse naprave, PLC-je, senzorje in kontrolne sisteme, da je jasno, kaj se upravlja in nadzoruje.

Nadzor dostopov in revizijska sled sta nujna za vse zunanje in notranje uporabnike. Vsak dostop v OT-okolje mora biti evidentiran, spremljan in po potrebi preverljiv, kar omogoča odgovornost in sledi v primeru incidentov.

Zakon prav tako določa izvajanje letnih varnostnih pregledov, ki vključujejo preverjanje stanja naprav, omrežne segmentacije, politik dostopa in odkrivanje ranljivosti. Redni pregledi zagotavljajo, da so sistemi skladni z ZInfV-1 in varni pred morebitnimi napadi ali napakami.

Model Purdue in industrijska DMZ – temelj varne arhitekture

Model Purdue in industrijska demilitarizirana cona (IDMZ) predstavljata temelj varne OT-arhitekture. IDMZ deluje kot posredniški sloj med IT in OT, ki omogoča varno komunikacijo brez neposrednega povezovanja omrežij.

Neposredni dostopi prek RDP, VPN ali TeamViewerja niso več sprejemljivi, saj bi omogočili neomejen dostop do kritičnih procesov in povečali tveganje za napade ali nenamerne napake.

S pomočjo IDMZ se dostopi nadzorujejo, revizijska sled je zagotovljena, in komunikacija poteka le prek odobrenih protokolov. Takšna segmentacija zmanjšuje ranljivosti, omogoča skladnost z ZInfV-1 in zagotavlja, da so OT-sistemi zaščiteni pred nepooblaščenim vdorom.

Urejanje dostopov: zakaj uporabljati PAM

Privilegirani dostopi (PAM) so ključni za varno upravljanje OT-okolij. Z njimi se nadzoruje zunanje izvajalce, omejuje dostop samo na nujne aktivnosti in uveljavlja načelo najmanjših pravic.

PAM omogoča revizijsko sled, kar pomeni, da je vsaka akcija sledljiva in dokazljiva, kar povečuje odgovornost uporabnikov. Tako podjetja zmanjšajo tveganje nepooblaščenih posegov, izboljšajo skladnost z zakonodajo in hkrati ohranijo neprekinjeno delovanje kritičnih procesov.

Kako nadzorovati OT brez agentov

V OT-okoljih klasični sistemi EDR/XDR pogosto ne delujejo zaradi stare opreme in specifičnih protokolov. Namesto tega se uporabljajo sistemi anomaly detection, ki ne zahtevajo agentov in zaznavajo nenavadne aktivnosti ter morebitne grožnje.

Ti sistemi zbirajo podatke iz OT-naprav in procesov, analizirajo anomalije in jih pošiljajo v SOC-center, v katerem strokovnjaki 24/7 spremljajo stanje in sprožajo ukrepe po potrebi. Tak pristop zagotavlja učinkovit nadzor brez posegov v kritične procese, hkrati pa ohranja skladnost z ZInfV-1 in industrijskimi standardi.

Roadmap: koraki v naslednjih 6–12 mesecih

1. Samoprijava

Prvi korak je ureditev samoprijave na URSIV za vse zavezance po ZInfV-1. To zagotavlja pravno skladnost in vam daje okvir, kje začeti z izboljšavami varnosti OT.

2. Segmentacija

Preglejte obstoječa omrežja in razmejite segmente IT in OT. Poskrbite, da ne bo neposrednih povezav med pisarniškimi in proizvodnimi VLAN-i, kar zmanjšuje tveganje širjenja incidentov.

3. DMZ (industrijska demilitarizirana cona)

Vzpostavite IDMZ kot posredniško cono med IT in OT. Vsi oddaljeni dostopi morajo potekati prek posredniških storitev in jump serverjev, neposredni RDP- ali VPN-dostopi niso več dovoljeni.

4. Dostopi

Uvedite PAM za nadzor zunanjih izvajalcev in internih uporabnikov. Načelo najmanjših pravic zagotavlja, da vsakdo dostopa le do potrebnih sistemov in protokolov.

5. Nadzor

Vzpostavite sisteme anomaly detection in povezavo s SOC-centrom, da spremljate aktivnosti, zaznavate grožnje in zagotavljate revizijsko sled za skladnost z zakonodajo.

Varnost OT danes ni več zgolj tehnična odločitev, temveč poslovna in zakonska odgovornost vsakega podjetja. Nezadostna zaščita lahko povzroči motnje v proizvodnji, finančne izgube in kršitve zakonodaje, kot sta ZInfV-1 in NIS 2. Zato je ključnega pomena pravočasno ukrepanje – od samoprijave, segmentacije in vzpostavitve DMZ do nadzora dostopov in spremljanja anomalij.

Telekom Slovenije s svojim strokovnim znanjem in rešitvami za varnost OT nudi podporo podjetjem pri vseh korakih implementacije – od svetovanja do tehnične izvedbe, kar omogoča zanesljivo in skladno delovanje OT-okolij ter zmanjšuje tveganja pri poslovanju.